Ciberdelincuencia: El PHISHING: Esta vez os traigo un ejemplo práctico que seguro que a todos nos vendrá bien tanto para

reforzar nuestros conocimientos básicos en ciberseguridad, como para protegernos un poco más de los ciberdelincuentes.

Intentaré que este post sea más breve que los anteriores que he redactado, pero será mucho más práctico y potente. Básicamente porque lo podréis utilizar día a

día.

Sin más, ¡comenzamos!

Hoy hablaremos de los intentos de phishing, como detectarlos (al menos los más evidentes) y cómo reaccionar ante ellos. Se me ocurrió escribir sobre esto, porque hace poco fue el cumpleaños de mi padre y recibí yo un regalito que no podía no compartir con todos vosotros.

Os pongo en situación.

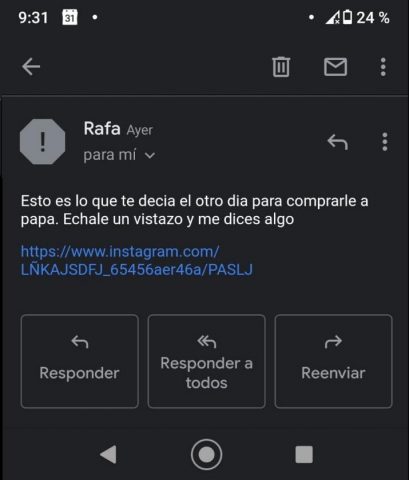

La misma semana del cumpleaños de mi padre recibo un correo electrónico de mi

“supuesto” hermano – para empezar, me extrañó que mi hermano, una persona tan cercana a mí y que tiene muchas formas más personales de contactar conmigo me mandara un email, ¡¿QUIEN NO TIENE UN MÓVIL Y WHATSAPP?! Pero bueno puede ocurrir. El correo era el siguiente.

Cuando lo leí parecía normal. Un mensaje corto dirigido hacia mí de mi hermano, con un enlace hacia una página de Instagram para que pudiera ver un producto que podía servir como regalo para mi padre. ¡Perfecto! Ya no tenía que pensar ningún regalo, mi hermano me había hecho el trabajo. Pues pinchamos en el enlace y vemos el producto y compra… ¡ERROR!

¡Veamos que ocurre aquí!

Un detalle que vosotros leyendo el artículo no podéis conocer es que el correo me llegó días después del cumpleaños de mi padre. Los ciberdelincuentes lo habían intentado, pero no apuntaron la fecha correcta en la agenda y tuvieron su primer fallo.

Ciberdelincuentes 0 – Usuario 1.

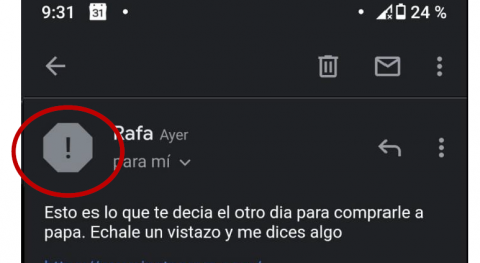

La segunda cosa que hay que tener en cuenta es que “supuestamente” el correo me lo mandó mi hermano, una persona en la que digamos que confío. ¿Por qué entonces Gmail me avisa de que puede que no sea mi hermano con ese signo de exclamación?

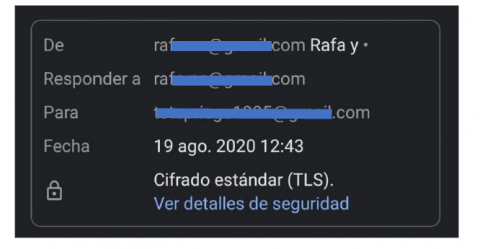

Observando esto, podemos ver un poco más de información a cerca del correo que nos ha llegado y por sorpresa vemos que “efectivamente” me lo ha manado mi hermano con su correo electrónico, que conozco. Aun así, como no me fío ni de mi sombra, seguiré desconfiando e investigaré un poco más sobre este correo.

Ciberdelincuentes 1 – Usuario 1 (por hacernos dudar).

No sabemos todavía si mi hermano es realmente quien me ha mandado el correo. Pues bien, vamos a averiguarlo. Ya sé que estáis pensando en el camino fácil… llamo a mi hermano le pregunto si me ha enviado el correo y fin… sois muy listillos pero si hacemos eso no jugamos jeje. Además, no todos los intentos de phishing nos vendrán desde terceros que conocemos con la suficiente cercanía como para hablar con ellos directamente mediante otro canal de comunicación (pensemos en bancos, tiendas online, empresas…)

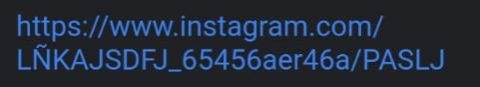

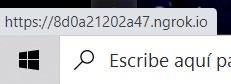

Bueno tenemos un enlace, ¿qué podemos hacer con él? A simple vista parece un inofensivo enlace a una página de Instagram. ¿Pero será verdad? Podemos hacer una comprobación un poco chapucera para asegurarnos de que el enlace nos va a llevar a donde dice tan solo colocando el ratón de nuestro ordenador sobre el enlace (sin clicar) y mirando la abajo a la derecha de nuestro navegador.

Es un enlace un tanto raro, ¿no? ¿Por qué no vemos el mismo enlace que nos muestra el correo? Otra cosa más para desconfiar de este enlace.

Ciberdelincuentes 1 – Usuario 2.

Llegados a este punto, elimino el mensaje, llamo a mi hermano y le pregunto. Él me diría que no me ha mandado nada y todo solucionado.

Y así, una vez más, el día se ha salvado gracias a… Un momento, ¿no os estáis preguntando que hubiera pasado si hubiéramos hecho clic en el enlace?, ¿no os mata la curiosidad?

Está bien que sepamos protegernos de los correos de phishing, pero ¿sabemos de qué nos estamos protegiendo realmente? Pienso que además de conocer algunos consejos para defendernos, debemos ser igualmente conscientes sobre qué nos estamos defendiendo, que intentan los cibercriminales con este tipo de correos. Una vez que aprendemos los tipos de ataque que se llevan a cabo podemos detectarlos mucho más rápido y de esta manera elegir nuestro arsenal de defensa correcto. Parafraseando a Sun Tzu,

“Conoce a tu enemigo y conócete a ti mismo, y saldrás triunfador en mil batallas»

Volviendo al ejemplo, si hubiéramos hecho clic en el enlace, lo que hubiera pasado hubiera sido lo siguiente.

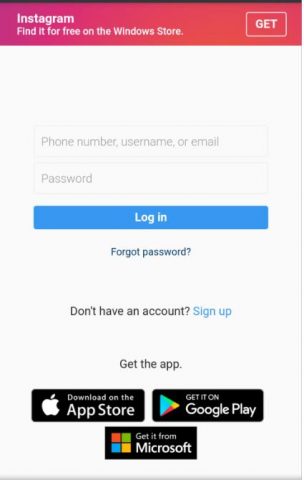

Nos hubiera llevado a una supuesta página que aparenta ser un login a Instagram. Cosa que debe llamarnos la atención en este punto. Normalmente las personas somos muy vagas y eso de estar poniendo la contraseña cada vez que queremos entrar en alguna app es muy tedioso. ¿Qué hacemos? Recordad las contraseñas para que el login lo haga automático. Sabiendo esto, deberíamos preguntarnos, ¿por qué nos pide entonces usuario y contraseña?

Imaginemos que no hemos caído en esto y escribimos las credenciales. Yo para este ejemplo he usado “usuario” y “passwords”

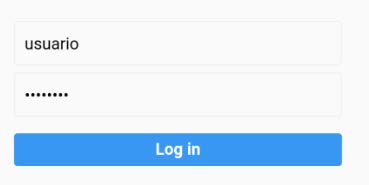

Todo falso, pero al hacer clic en “Login in” la página tiene un comportamiento raro. Comienza a cargar, tarda más de lo normal, se cierra y tras eso nos abre nuestra correcta sesión de Instagram. Y pensaremos, ¡genial ya estamos dentro! Pero también se oirá un lejano “genial ya estoy dentro”, ¿adivináis quien puede ser? Exacto, el ciberdelincuente.

¿Por qué? Porque le hemos dado la llave para que entre cuando quiera.

En cualquier lado habrá una persona frotándose las manos porque en su pantalla habrá aparecido algo parecido a esto.

¡Vaya! ¿Qué ha pasado aquí? Cuánta cantidad de información, ¿no?

Este es el caso de una herramienta de phishing que cualquiera podría usar y si no somos conscientes podemos caer en la trampa y que al día siguiente nos encontremos que no podemos entrar en nuestra cuenta, fotos publicadas que no hemos subido nosotros…

A estas alturas, ya os habréis dado cuenta de que este ejemplo ha sido montado por mí completamente. Lo he hecho así sencillamente porque el correo que recibí era demasiado obvio como para caer en la trampa. Cuerpo del mensaje en html con varios enlaces, muchas faltas de ortografía, un correo que a la legua se ve que es falso, etc.

¡No todos los ciberdelincuentes hacen un phishing tan sutil como yo, chupaos esa!

Volviendo a la seriedad, desde enero a junio de 2020 el 22% de los ataques que se han producido a nivel mundial han sido ataques de phishing (porcentaje mucho mayor que en 2019 en el mismo periodo)1.

Que intenten un ataque de phishing hacia un usuario normal puede suponer la perdida de las redes sociales, una suplantación de identidad, un brutal ataque de bullying, chantaje… pensad en toda la carga psicológica que puede conllevar. Por otro lado, imaginemos que el ataque se lanza contra una empresa y tiene éxito, esto se traduciría en una enorme perdida en términos financieros, de reputación, de clientes… Para que los altos ejecutivos lo entiendan más claramente ¡Perdida de DINERO!

Aunque este ejemplo haya sido muy burdo, he querido enseñaros una manera sencilla y rápida de tener una primera línea de defensa ante la posibilidad de recibir un correo electrónico del cual podamos desconfiar. Hay muchas formas de recolectar información sobre los correos electrónicos que nos llegan para determinar si son de fiar o no, puede que con el tiempo haga una segunda parte de este artículo y os muestre en mayor detalle para los que estáis más interesados (buscando realmente de donde procede el email, quien hay detrás de él…).

Tened en cuenta que no todos los ataques de phishing son tan simples como este ejemplo práctico que os he traído. El phishing si se lleva a cabo bien con la ayuda de otras técnicas como la ingeniería social para obtener información sensible puede conllevar un ataque de tal calibre que creamos que el correo que nos llega es 100% real, pero puede estar comprometido. Al final se me ha hecho más largo de lo que creía, aunque espero que os ayude. Como siempre digo, ¡pensad fuera de la caja!

Consulta nuestro blog, para mantenerte al día sobre nuestros posts –> Nuestro Blog

José Manuel Nieto Campos

Criminólogo.