Cuando oímos la palabra hacker, nuestra mente evoca a aquel individuo joven, carente de escrúpulos y con inmensos conocimientos informáticos, adquiridos a base de horas de soledad y sociopatía, y que no tiene reparo alguno en desvelar secretos de Estado, hacer públicas las fotos íntimas de nuestro disco duro o llenarse los bolsillos accediendo a robustas bases de datos bancarias.

Sería injusto catalogar como ominoso a todo aquel que, de una forma u otra, se dedicase al arte de la intrusión informática ya que esta figura es de una importancia capital a la hora de desarrollar herramientas y políticas de protección de los sistemas informáticos, particulares, corporativos o institucionales.

Existe cierta diversidad terminológica en este ámbito, por ejemplo, los black hat serían son aquellos individuos que buscan acceder a sistemas con fines espurios o lucrativos: vender información, destruirla, publicarla, etc. Los white hat son los protagonistas de este artículo, los hackers éticos, aquellos expertos que trabajan buscando y solucionados problemas de seguridad en sistemas tecnológicos de información y comunicaciones. Suelen trabajar estar vinculados a empresas de seguridad informática y a multitud de instituciones. Los grey hat son una aleación de los anteriores: con una motivación honesta, pueden acceder a determinados sistemas y hacer pública información útil para el público general o destapar determinados usos ilegales, por parte de grandes compañías, en lo relativo a la información que recopilan de sus usuarios y que utilizan para fines no autorizados por estos.

Existen, además, crackers (que serían un tipo de black hat), carders, pharmer, war drivers, etc.

Como hemos anticipado de manera sucinta, el término hacking ético hace alusión al conjunto de técnicas desarrolladas para analizar los sistemas informáticos y las herramientas software, a fin de localizar vulnerabilidades, posibilidad de intrusiones, y todo aquello que pueda poner en riesgo la integridad, la intimidad o la seguridad de la información gestionada por dichos equipos o programas. Para ello se asume el papel de ciberdelincuente o intruso y se reproducen ataques controlados a los sistemas de empresas o particulares que gestionan dicha información, así se evaluará el nivel de seguridad que presentan.

Para llevar a cabo una auditoría basada en hacking ético se hace necesaria la autorización de la empresa o corporación auditada mediante contrato, donde se indiquen las obligaciones que debe cumplir el auditor (confidencialidad, integridad, secreto profesional, límites de la auditoría, etc.). El resultado final señalará las vulnerabilidades de la empresa y que acciones se deben llevar a cabo para subsanar dichas vulnerabilidades o atenuarlas, en caso de que su completa eliminación no sea posible.

La función más relevante del hacking ético es dotar a empresas o instituciones del conocimiento para protegerse de ciberataques y alcanzar las siguientes metas:

- Anticiparse a posibles ciberatacantes, detectando y reparando las vulnerabilidades mediante las cuales puede llevarse a cabo un ataque.

- Crear en empleados, encargados y profesionales una conciencia en materia de ciberseguridad.

- Mejora la seguridad informática (actualizando programas, diseñando planes de respuesta, implementando políticas de respaldo de datos y copias de seguridad, etc.).

Fases del hacking

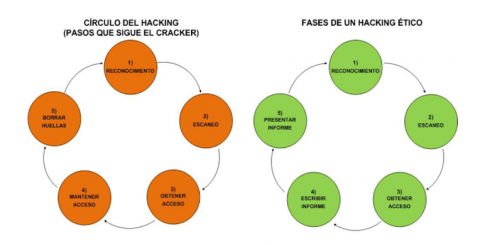

Tanto el hacker ético como el black hat, siguen un orden a la hora de ejecutar un hacking o intento de acceso o intrusión a un determinado sistema. Las fases serían las siguientes:

- Reconocimiento.

Llamada también captura de información. Se trata de recopilar la mayor cantidad de información posible del objetivo en una auditoria, a más información se obtenga, mayor posibilidad de éxito en el ataque. En esta fase existen dos modos: el activo y el pasivo.

En el reconocimiento pasivo se consigue la información sin interacción directa con el objetivo mediante el uso de técnicas tales como la ingeniería social, sniffing de red, búsquedas por internet o vigilancia de instalaciones para recabar información sobre empleados, accesos, infraestructura, etc.

Un sniffer (también conocido como analizador de redes, analizador de paquetes o analizador de protocolo) es un programa informático diseñado para controlar y analizar el tráfico red de un punto a otro de la misma.

Las herramientas de sniffing son relativamente fáciles de usar y proporcionan una ingente cantidad de información útil.

El reconocimiento activo comprende el estudio la red para descubrir los equipos individuales, las direcciones IP y los servicios que se prestan. Este proceso implica más riesgo de detección que el reconocimiento pasivo.

Ambos reconocimientos, el pasivo y el activo, nos llevan a la consecución de información útil para llevar a cabo el ataque. Esta información facilita descubrir algunas vulnerabilidades y debilidades de los sistemas que gestionan y protegen la información.

- Escaneo.

En esta fase se usa la información proporcionada por el paso anterior para examinar la red. Los recursos que el hacker auditor puede emplear en esta fase son:

- Dialers

- Escáneres de puertos

- Barrido de ping

- Mapeadores de red

- Escáneres de vulnerabilidades

Los hackers necesitan cualquier información que pueda ayudarles a llevar a cabo su ataque con éxito, alguna de la más común será: nombres de computadora, sistemas operativos, software utilizado, direcciones IP, cuentas de usuario, etc.

- Obtención de acceso (explotación)

Se usa la información de las fases anteriores para explotar vulnerabilidades y acceder al sistema objetivo.

La explotación se puede realizar a través de una red de área local (LAN) – física o inalámbricamente -, por acceso local a un PC, por Internet, o de forma offline, sin conexión.

Ejemplos:

- Exploits

- Ataques man in the middle

- DoS (denial of service).

- Técnicas para obtención de contraseñas

- Mantener acceso (escribir informe)

Una vez realizada la intrusión en el sistema a través de la vulnerabilidad detectada, el objetivo del atacante o del auditor es mantenerse dentro del mismo. Se realiza nuevamente una comprobación para conseguir más información, identificar más vulnerabilidades, posibles redes para escalar privilegios y tener un total acceso. Para ello pueden ser útiles las puertas traseras, los troyanos, el escalado de privilegios como cuentas de administrador o la conexión a otros objetivos por medio del equipo en el que se ha penetrado.

- Limpieza de huellas(presentar informe)

En esta fase se lleva a cabo la detección y eliminación de los rastros que demuestren la intrusión para no ser descubiertos y seguir teniendo acceso al objetivo sin levantar sospechas. Herramientas de utilidad en esta fase serían los troyanos o los rootkits, siendo estos últimos programas que permiten un acceso de privilegio continuo a un ordenador, pero manteniendo su presencia oculta al control de los administradores al corromper el funcionamiento normal del sistema operativo o de otras aplicaciones.

[…] la primera entrega de esta serie de artículos sobre hacking ético se introdujeron tanto el concepto del enunciado, […]

[…] que puede acarrear una inadecuada divulgación del hallazgo. En esta tercera entrega sobre hacking ético vamos a analizar cómo se aborda esta […]