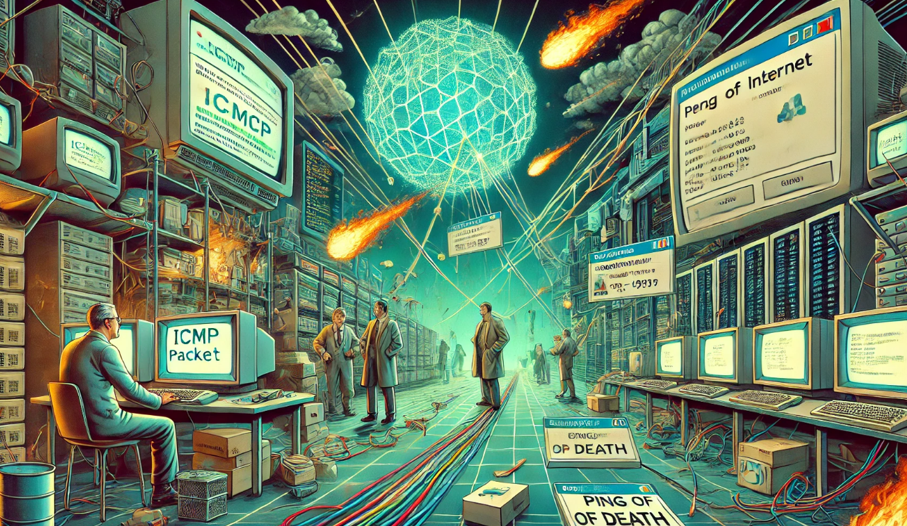

En la “Prehistoria” de Internet, cuando la conectividad universal aún era un privilegio limitado a universidades, empresas tecnológicas y agencias estatales, las amenazas informáticas también comenzaron a emerger. Entre ellas, un ataque sencillo pero devastador marcó el inicio de los ciberataques orientados a redes: el llamado ping de la muerte.

Aunque hoy en día pueda parecer rudimentario, este ataque dejó en evidencia la fragilidad de las primeras infraestructuras de red y anticipó un fenómeno que, años después, se extendería a escala global: la ciberdelincuencia.

¿Qué es un ping?

Para entender cómo funcionaba este ataque es necesario primero conocer qué es un ping. El ping es una herramienta básica de diagnóstico en redes informáticas, utilizada para comprobar la conectividad entre dos dispositivos. Se basa en el protocolo ICMP (Internet Control Message Protocol), un protocolo complementario al conocido IP (Internet Protocol), que permite enviar mensajes de control y error en redes TCP/IP.

Cuando un usuario envía un ping, su equipo envía un paquete ICMP tipo «echo request» a la dirección IP del dispositivo de destino. Si ese dispositivo está operativo y accesible, responde con un paquete «echo reply». Esta sencilla operación permite saber si un equipo está accesible en la red y medir la latencia de la conexión, es decir, el tiempo que tarda el paquete en viajar hasta el destino y regresar.

El propio término «ping» tiene origen en el sonido que emite el sonar de los submarinos al enviar ondas y esperar su eco como respuesta. De forma similar, en redes el ping “lanza” un paquete esperando su “eco”.

El nacimiento del ataque: ¿en qué consistía el ping de la muerte?

A mediados de los años 90, algunos expertos descubrieron que era posible aprovechar un defecto en la implementación del protocolo IP y del ICMP en muchos sistemas operativos. El protocolo IP especificaba que el tamaño máximo permitido para un paquete IP era de 65.535 bytes. Sin embargo, el campo destinado a gestionar el tamaño de los paquetes no estaba correctamente protegido frente a ciertos valores anómalos en algunos sistemas.

El ping de la muerte consistía en enviar un paquete ICMP de tipo echo request cuyo tamaño excedía ese límite permitido. En lugar de respetar los 65.535 bytes máximos, el atacante fragmentaba el paquete en varias partes más pequeñas que, al ser reensambladas en el dispositivo víctima, superaban el límite. Esta simple acción provocaba desbordamientos de búfer (buffer overflows) en el sistema receptor.

El resultado podía ser devastador: desde reinicios automáticos del sistema hasta bloqueos totales, pasando por pantallas azules en sistemas Windows y fallos críticos en servidores Unix. El dispositivo atacado no era capaz de procesar correctamente el paquete manipulado y entraba en un estado inestable o directamente dejaba de funcionar.

¿Por qué fue tan efectivo?

El éxito del ping de la muerte se explica por varias razones:

- Falta de parches: En aquella época, muchos sistemas operativos no contaban con mecanismos de actualización automáticos. Las vulnerabilidades podían permanecer activas durante meses o incluso años.

- Protocolos inseguros: El protocolo IP y el ICMP no contemplaban defensas frente a este tipo de ataques, al no estar diseñados originalmente pensando en la seguridad.

- Facilidad de ejecución: El ataque no requería grandes conocimientos técnicos. Herramientas como ping.exe podían ser modificadas ligeramente para enviar paquetes más grandes de lo normal.

- Impacto directo: El efecto era inmediato: los sistemas colapsaban tras recibir el paquete malicioso.

Este ataque se convirtió en uno de los primeros ataques de denegación de servicio (DoS) conocidos, ya que su objetivo era impedir el funcionamiento normal de un dispositivo o servicio.

Consecuencias y respuesta del sector tecnológico

El impacto fue tan significativo que fabricantes y desarrolladores se vieron obligados a actuar. Comenzaron a lanzarse parches de seguridad para proteger los sistemas vulnerables y corregir la gestión errónea del tamaño de los paquetes IP.

Además, el concepto de validación de entradas cobró mayor relevancia. A partir de entonces, los desarrolladores comenzaron a implementar controles más estrictos para impedir que datos maliciosos pudieran provocar desbordamientos de búfer u otros errores.

La comunidad de ciberseguridad tomó conciencia de que incluso las herramientas más básicas, como el ping, podían ser empleadas de forma maliciosa. Nació así una mentalidad más preventiva en el diseño y la gestión de redes.

El legado del ping de la muerte

Aunque el ataque original fue neutralizado en la segunda mitad de los años 90, variantes más modernas han continuado apareciendo. Por ejemplo, en 2013 se detectaron nuevas formas de «ping de la muerte» contra ciertas versiones de sistemas Linux y Windows, que aprovechaban vulnerabilidades específicas en la fragmentación de paquetes.

Por su parte, el protocolo ICMP, esencial para el diagnóstico de red, comenzó a ser restringido en muchos entornos. Hoy en día es habitual que los administradores de red bloqueen o limiten el tráfico ICMP entrante en firewalls perimetrales, para evitar ataques similares.

El ping de la muerte es considerado uno de los precursores de los ataques DoS y DDoS (Denegación de Servicio Distribuido), técnicas que en la actualidad representan una de las principales amenazas para infraestructuras digitales y servicios online.

El legado del ataque

Aunque el ping de la muerte pueda parecer hoy una anécdota histórica, su relevancia es indiscutible. Fue uno de los primeros ataques de red que expuso de forma clara cómo un fallo en la interpretación de datos podía colapsar sistemas enteros.

En la actualidad, la ciberseguridad es un campo estratégico, tanto para empresas como para gobiernos. Lecciones como las dejadas por el ping de la muerte son recordatorios de que incluso los protocolos más simples requieren revisiones constantes. La historia de este ataque demuestra que la seguridad no puede ser un añadido posterior al desarrollo, sino un pilar fundamental desde el diseño inicial de cualquier infraestructura tecnológica.

En un mundo hiperconectado, donde cada dispositivo puede ser un punto de entrada para un atacante, la vigilancia y la prevención siguen siendo las mejores defensas. Y todo comenzó, en parte, con un simple “ping”.